本站点使用Cookies,继续浏览表示您同意我们使用Cookies。 Cookies和隐私政策>

![]()

本站点使用Cookies,继续浏览表示您同意我们使用Cookies。 Cookies和隐私政策>

![]()

两年前,笔者写了一篇文章《一花独放不是春,百花齐放春满园》,简要阐述了国内态势感知的市场和华为的HiSec Insight态势感知系统(以下简称HiSec Insight)。当时国内态势感知市场方兴未艾,还处在技术炒作的高峰期,Gartner也没有态势感知的市场或技术分析。今年,Gartner专门面向中国市场发布了《2022中国安全成熟度曲线》(Hype Cycle for Security in China, 2022),在报告中态势感知已成为成熟期产品。

近两年,我们也经常听到一些“新贵”产品的名字,例如XDR(Extended Detection and Response,扩展检测和响应)、SASE(Secure Access Service Edge,安全访问服务边缘)。安全运营市场一时间风起云涌,俨然一幅“你方唱罢我登场” 的繁荣景象。但无论是什么新技术或新概念,最关键的还是可以解决客户什么痛点?通过哪些技术手段解决的?而不仅仅是创造一个新名词。

笔者近期和一些客户交流时,经常能听到客户的抱怨:“购买的安全产品种类越来越多,投入也越来越大,但是好像安全问题并没有显著减少!”这里固然有一部分原因是网络安全具有“伴生”的性质,即随着业务的数字化转型,各种应用和IT新环境也在不断发展,安全问题必然也会越来越多。但是,市场上安全合规类的产品偏多,注重实效的产品偏少,这也是不可回避的事实。所以,这又引出客户的另一个问题:“检测出恶意威胁后,我怎么判定结果是否准确?怎么做到自动化处置?”这个问题很好理解,用户对安全的核心诉求就是合规的基础上不能出现网络安全事故,所以只有识别和检测是远远不够的,必须要解决问题。

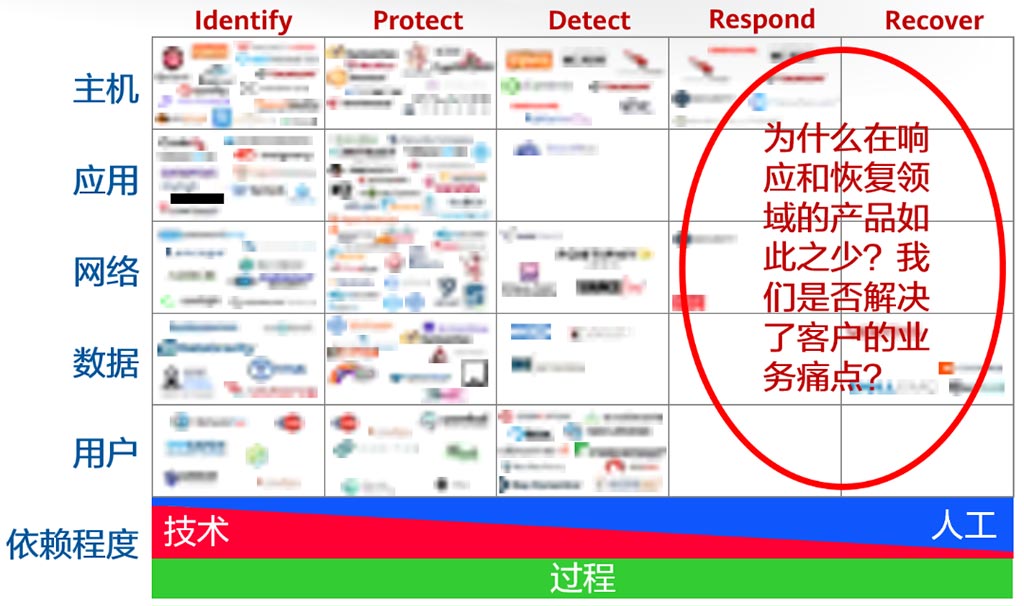

如图1-1所示,NIST的IPDRR(Identify, Protect, Detect, Respond and Recover)安全框架下从识别阶段到恢复阶段,依赖人的程度是逐步递增的,而依赖技术能力是逐步递减的。这也是为什么众多安全厂商的产品都集中在识别、保护和检测阶段,而响应和恢复阶段的产品种类非常少。这个事实与客户安全运营的实际诉求充满矛盾,因为多数客户是没有或者只有很少人力做专业的安全运营工作,所以即使部署了再多的识别和检测设备,安全实效也提升不大。对于客户来讲,以前是看不到威胁,现在是天天看到大量的威胁告警但无从下手,只是徒增更多烦恼而已。

图1-1 网络空间安全防御矩阵

所以,对于态势感知产品来说,不仅仅是要满足合规要求或者尽可能多的发现安全风险,从能够发现威胁到自动处置闭环的过程尤为重要。自动处置闭环的挑战主要有以下几点:

• 威胁检测要支持有效的反馈机制,例如能够实时纠偏,快速更新相应的威胁检测规则或模型。

• 检出的威胁尽可能是准确的,且能够对正常业务进行白名单保护。

• 有比较完备的产品生态,能够与异构的厂商形成完整的联动方案。

针对以上挑战,华为通过大量实践总结出几点建议:

• 云服务是解决威胁检测正负向反馈的最佳机制,可以解决模型实时更新的问题。

• 基于多种手段(包括签名、规则、人工智能等)的单点检测能力需要借助强大并易用的关联引擎能力,才能做好完整攻击链的关联和风险排序。通过学习正常业务的基线,可以减少大量的误报。

• 利用SOAR(Security Orchestration, Automation and Response,安全编排和自动化响应),通过自动化运营代替传统人工运营。这里的SOAR存在于IPDRR的所有阶段中,即将安全专家的经验融入运营人员的工作流中,使安全更具灵活、高效和可落地性。

• 除了能够与自有产品联动闭环外,要形成产业生态链,最好能够在国家相关监管机构的指导下形成统一的互联互通标准。

因为国外没有态势感知这个产品品类,与态势感知最贴近的就是SIEM(Security Information and Event Management,安全信息与事件管理),所以笔者下面将从SIEM的角度谈一下安全运营类产品。全球IT研究与顾问咨询机构Gartner®在今年10月份发布了2022年Magic Quadrant™ for Security Information Event Management报告(以下简称2022年SIEM MQ),Gartner对SIEM的定义是:“安全信息和事件管理(SIEM)技术通过收集和分析(近实时和历史)安全事件以及各种其他事件和上下文数据源,支持威胁检测、合规性和安全事件管理。核心功能是范围广泛的日志事件收集和管理、跨不同来源分析日志事件和其他数据的能力,以及运营能力(例如事件管理、仪表板和报告)。”

Gartner在评估SIEM厂商时,制定了三个重要的技术入选标准:

1. 必须具备云原生或者SaaS方式交付SIEM的能力。

2. 必须至少具有SOAR、TIP(Threat Intelligence Platform,Threat Intelligence平台)、UEBA(User and Entity Behavior Analytics,用户行为分析)、长期的数据存储和安全运营报告等4项能力中的2项。

3. 除了支持收集自有产品的数据流或日志之外,还必须支持从异构第三方来源捕获和分析数据。这里提到的异构第三方包括市场领先的网络、终端PC/服务器、云(IaaS或SaaS)和业务应用的厂商,这也意味着入围者必须与至少10家主要安全技术厂商形成伙伴关系。

Gartner的SIEM入围标准明确表达出了一个观点:Cloud SIEM将成为SIEM的主流形态,这也从IDC市场数据中得到基本验证。另外,入围标准也表达出客户对检测和响应高级功能(如SOAR、Threat Intelligence等)以及异构安全运营方案的渴望。

从商业上看,SIEM市场从2020年的34.1亿美元增长到2021年的41.0亿美元,年增长率为20%。客户购买SIEM的主要驱动因素是威胁检测、响应、攻击面管理和合规性。客户正在寻求一个具有广泛和深入能力的SIEM生态系统,以满足多种安全和业务的使用场景,并能够支持多样化的IT环境。

结合客户需求、Gartner报告以及笔者个人经验来看,SIEM这个品类正逐步向以下几个层面演进:

• 支持集成SaaS应用的Cloud SIEM将成为主流产品。因为国外客户普遍接受SaaS的方案,所以他们更加关注Cloud SIEM是否支持多云,是否支持与主流SaaS应用集成。

• 可以识别出真正产生危害的攻击。为了实现这个目标,不管是基于流量的检测(NDR,Network Detection and Response)、基于终端的检测(EDR,Endpoint Detection and Response),还是UEBA或TIP,都将是不可或缺的。

• Threat Intelligence在SIEM产品上的应用将越来越关键。Threat Intelligence除了可以增强威胁检测能力外,还可以用于调查取证和威胁狩猎。

• 基于SOAR的自动化运营能力将成为SIEM产品的标配。只有不断提升客户的自动化运营程度,才能真正解决客户安全运营缺乏资源投入的痛点。另外,通过SOAR编排灾备系统能够快速恢复业务,保证客户的业务韧性。

最后简单谈一下最近比较“热”的XDR(Extended Detection and Response,扩展检测和响应)和SIEM之争。

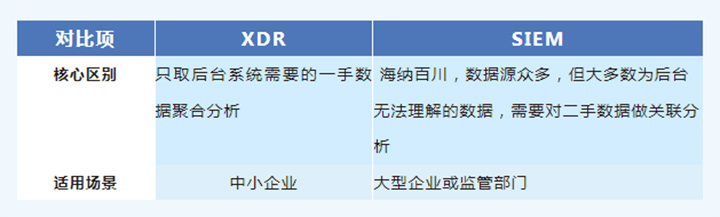

Gartner给出的XDR定义为:“XDR是一种基于SaaS的、绑定于特定供应商的安全威胁检测和事件响应工具,它将多个安全产品集成到一个统一纳管的内聚安全运营系统中。”XDR和SIEM的核心区别如表1-1所示。

表1-1 XDR和SIEM的核心区别

其实SIEM厂商很早就已经意识到:与其花费大力气对浩如烟海的各种安全日志做安全分析,不如找到真正所需的数据。这种直接采集数据的效率更高、效果更好,这也是部分人认为XDR最大的优势——数据遥测能力。但是,笔者认为XDR目前最多只能算作是SIEM的一个子集,还谈不上取代。NTA(Network Traffic Analyzer,网络流量分析器)、UEBA和SOAR等技术不断融入SIEM都是市场的选择,并不是技术主导的结果。其实XDR能不能取代SIEM还要从两个角度分析:

• 后者能够替代前者的所有功能吗?退一步讲,即使不能完全替代,那么无法替代的功能需求是否会逐步消失?

• 从商业上来看,后者的市场规模前景是否足够大?

综上所述,尽管存在一些客户部署态势感知或SIEM失败的案例,但大家对安全运营中心的建设依然乐此不疲。这从侧面说明安全运营市场有刚性需求,但目前还无法被很好的满足,这就对乙方提出了更高的要求。华为愿意携手安全产业的合作伙伴,聚合业界最优的产品与技术,为客户提供“业务连续、数据安全、隐私保护、合规遵从”的安全运营方案。

参考文献:

Pete Shoard, Andrew Davies, Mitchell Schneider《Magic Quadrant for Security Information and Event Management》

免责声明:文章内容和观点仅代表作者本人观点,供读者思想碰撞与技术交流参考,不作为华为公司产品与技术的官方依据。如需了解华为公司产品与技术详情,请访问产品与技术介绍页面或咨询华为公司人员。